- ما هي الصعوبات في أتمتة مواقع التواصل الاجتماعي لمواقع التجارة الخارجية؟ قدم مورد الخدمات في شنغهاي لعلامة تجارية لقطع غيار السيارات تحسينًا يوميًا لوسائل التواصل الاجتماعي باللغة البرتغالية + زيادة في الاستفسارات بنسبة 47%2026-02-06عرض التفاصيل

- قائمة موردي إنشاء مواقع التجارة الخارجية في شنغهاي الموصى بها2026-02-06عرض التفاصيل

- هل يفي مقدمو خدمات تطوير المواقع الإلكترونية المستقلة باللغة البرتغالية بأهدافهم المتعلقة بزمن الاستجابة؟ قمنا باختبار معدلات الوفاء باتفاقية مستوى الخدمة (SLA) لسبعة مقدمي خدمات دعم ما بعد البيع.2026-02-05عرض التفاصيل

- لماذا يختار 92٪ من شركات التجارة الخارجية B2B إنشاء مواقع الويب EasyBusiness SaaS؟ بيانات استطلاع استقرار مزودي الخدمات لعام 20242026-02-05عرض التفاصيل

- شركات التجارة الخارجية B2B: المواقع الإلكترونية التي تم إنشاؤها ذاتيًا مقابل إنشاء المواقع الإلكترونية باستخدام EasyCamp SaaS – جدول حساب التكلفة الإجمالية والعائد على الاستثمار في السنة الأولى2026-02-05عرض التفاصيل

- كيفية اختيار منصة مستقلة لإنشاء مواقع الويب باللغة البرتغالية في عام 2024؟ مقارنة التكلفة ودورة التسليم بين ثلاثة مزودي خدمات رئيسيين2026-02-05عرض التفاصيل

- مرجع اختيار الموزع: هل يمكن لموردي تطوير مواقع الويب العربية في بكين دعم حلول العلامة البيضاء وتخصيص العلامة التجارية متعددة الأطراف؟2026-02-05عرض التفاصيل

- قراءة أساسية للمشتريات|تحليل هيكل التكاليف لثلاث شركات لتطوير مواقع الويب العربية مقرها بكين2026-02-05عرض التفاصيل

كشف أسرار أمان الموقع: 10 طرق هجوم شائعة واستراتيجيات المواجهة

مع انتشار الإنترنت، أصبحت هجمات المحتوى الضار شائعة. عندما يتعرض موقع ويب لهجوم محتوى ضار، لا يؤثر ذلك فقط على تجربة المستخدم، بل قد يشكل أيضًا تهديدًا خطيرًا لبيانات المستخدم وخصوصيته. إذن، ما هي أشكال الهجمات الضارة التي قد يواجهها الموقع؟ وما هي استراتيجيات المواجهة لكل هجوم؟ بعد قراءة هذا المقال، ستفهم!

قد يواجه موقعنا المؤسسي أشكالًا متعددة من الهجمات الضارة، وغالبًا ما نكون في حيرة من أمرنا عند مواجهة مثل هذه الحالات. ولكن في الواقع، لكل طريقة هجوم إجراءات وقائية فريدة. فيما يلي بعض الهجمات الضارة الشائعة واستراتيجيات المواجهة:

هجوم البرمجة النصية عبر المواقع (XSS):

التعريف: هجوم البرمجة النصية عبر المواقع هو طريقة هجوم يتم فيها إدخال نصوص ضارة في صفحات الويب، مستغلة ثقة المستخدمين بموقع معين لسرقة معلومات المستخدم أو تنفيذ عمليات ضارة أخرى.

النتائج: يمكن للمهاجمين من خلال ثغرات XSS الحصول على معلومات حساسة للمستخدمين، مثل ملفات تعريف الارتباط (cookies) ومعلومات تسجيل الدخول، بل وحتى التحكم في متصفح المستخدم لتنفيذ عمليات ضارة مثل سرقة البيانات أو تعديل محتوى صفحات الويب.

إجراءات المواجهة: تنفيذ التحقق من صحة الإدخال وتشفير المخرجات، لضمان عدم تفسير بيانات الإدخال من قبل المستخدم كتعليمات برمجية قابلة للتنفيذ. استخدام ملفات تعريف الارتباط HTTPOnly لمنع هجمات XSS. تحديث وإصلاح تطبيقات موقع الويب بانتظام لإصلاح ثغرات XSS المعروفة.

تزوير الطلب عبر المواقع (CSRF):

التعريف: تزوير الطلب عبر المواقع هو طريقة هجوم يستغل فيها المهاجمون ثقة المستخدمين بموقع ويب مسجل الدخول لإدراج طلبات ضارة، خداعًا للخادم لتنفيذ عمليات غير مصرح بها.

النتائج: يمكن للمهاجمين من خلال ثغرات CSRF تنفيذ عمليات غير مصرح بها مثل تغيير كلمات المرور أو إرسال رسائل بريد إلكتروني أو حذف ملفات، مما يشكل تهديدًا لأمان بيانات مستخدمي الموقع.

إجراءات المواجهة: تنفيذ التحقق من رمز CSRF، لضمان أن الطلبات تأتي من مستخدمين ومصادر شرعية. استخدام سياسات كلمات مرور قوية وتغييرها بانتظام. تنفيذ التحقق الثنائي للعمليات الحساسة، مثل التحقق عبر الرسائل القصيرة أو البريد الإلكتروني.

ثغرات تحميل الملفات:

التعريف: ثغرات تحميل الملفات تشير إلى السماح لخادم الويب للمستخدمين بتحميل الملفات إلى نظام الملفات الخاص به، دون التحقق الكافي من اسم الملف أو نوعه أو محتواه أو حجمه.

النتائج: يمكن للمهاجمين استغلال ثغرات تحميل الملفات لتحميل ملفات ضارة وتنفيذ تعليمات برمجية عشوائية على الخادم. قد يؤدي ذلك إلى تعديل الموقع أو تسريب البيانات أو عواقب وخيمة أخرى.

إجراءات المواجهة: التحقق الصارم من الملفات المحملة وتصفيتها، للسماح فقط بتحميل أنواع محددة من الملفات، مع تقييد حجم الملفات وطول أسمائها. تخزين وإدارة الملفات المحملة على الخادم بشكل معزول لتقليل المخاطر المحتملة.

هجوم حقن SQL:

التعريف: حقن SQL هو طريقة هجوم يتم فيها تعديل عبارات SQL من خلال معاملات الإدخال أو نماذج الويب أو ملفات تعريف الارتباط المستلمة، لتنفيذ تعليمات برمجية ضد خادم الويب.

النتائج: يمكن للمهاجمين من خلال حقن SQL الحصول على أسماء قواعد البيانات أو الجداول أو الحقول، وبالتالي الوصول إلى جميع البيانات على الخادم، مما يشكل تهديدًا كبيرًا لأمان بيانات مستخدمي الموقع. قد يحصل المهاجمون أيضًا على كلمات مرور المسؤولين ويقومون بتعديل صفحات الويب بشكل ضار. لا يشكل هذا تهديدًا خطيرًا لأمان معلومات قاعدة البيانات فحسب، بل يؤثر أيضًا بشكل كبير على أمان نظام قاعدة البيانات بأكمله.

إجراءات المواجهة: التحقق الصارم من بيانات الإدخال وتصفيتها، لتجنب ربط إدخال المستخدم مباشرة بعبارات SQL. استخدام استعلامات معلمة أو عبارات مسبقة التحضير لتجنب مخاطر حقن SQL. عمل نسخ احتياطية وتحديثات منتظمة لقاعدة البيانات، وإصلاح ثغرات حقن SQL المعروفة في الوقت المناسب.

ثغرات تنفيذ الأوامر عن بُعد (RCE):

التعريف: ثغرات تنفيذ الأوامر عن بُعد تشير إلى استغلال المهاجمين للثغرات في التطبيقات لتنفيذ أوامر عشوائية على الخادم.

النتائج: يمكن للمهاجمين من خلال ثغرات RCE السيطرة الكاملة على الخادم المستهدف، وتنفيذ أي أوامر والوصول إلى موارد النظام، مما قد يؤدي إلى تسريب البيانات أو تلف النظام أو عواقب وخيمة أخرى.

إجراءات المواجهة: تقييد صلاحيات وضوابط الوصول إلى الخادم، وتجنب تعريض أوامر ووظائف غير ضرورية للمستخدمين. تحديث وإصلاح برامج الخادم بانتظام لإصلاح ثغرات RCE المعروفة. تنفيذ سياسات إدارة وتكوين آمنة، وضوابط وصول لتقليل المخاطر المحتملة.

ثغرات تجاوز الدلائل:

التعريف: ثغرات تجاوز الدلائل تشير إلى استغلال المهاجمين لثغرات في هيكل دليل موقع الويب، للوصول إلى معلومات حساسة لا ينبغي الكشف عنها.

النتائج: يمكن للمهاجمين من خلال ثغرات تجاوز الدلائل الحصول على معلومات حساسة أو ملفات أو موارد أخرى لموقع الويب، مما قد يؤدي إلى تسريب البيانات أو عواقب وخيمة أخرى.

إجراءات المواجهة: تقييد صلاحيات ونطاق الوصول إلى الدلائل، لضمان وصول المستخدمين المصرح لهم فقط إلى الدلائل والموارد ذات الصلة. استخدام تصميم وتكوين آمن لهيكل الدلائل، لتجنب الكشف عن المعلومات الحساسة. تنفيذ سجلات ومراقبة لاكتشاف والاستجابة للهجمات المحتملة لتجاوز الدلائل في الوقت المناسب.

اختطاف الجلسة:

التعريف: اختطاف الجلسة هو سلوك يقوم فيه المهاجمون بسرقة رمز جلسة مستخدم شرعي، وانتحال شخصية هذا المستخدم لتنفيذ عمليات ضارة. قد يؤدي هذا النوع من الهجوم إلى تسريب بيانات المستخدم أو تعديل الموقع أو عواقب وخيمة أخرى.

لحماية أنفسنا من هجمات اختطاف الجلسة، يمكننا اتخاذ الإجراءات التالية:

1. استخدام سياسات كلمات مرور قوية، وتغييرها بانتظام.

2. تنفيذ مصادقة متعددة العوامل، لزيادة أمان الحساب.

3. مراقبة وتسجيل بيانات جلسات المستخدمين، لاكتشاف السلوك غير الطبيعي واتخاذ الإجراءات المناسبة.

4. استخدام آليات إدارة جلسات آمنة، لضمان أن إنشاء ونقل رموز الجلسات آمن.

5. التحقق الصارم من إدخال المستخدم وتصفيته، لتجنب حقن تعليمات برمجية ضارة.

هجوم التصيد:

التعريف: هجوم التصيد هو طريقة هجوم ينشئ فيها المهاجمون هوية مزيفة لموقع ويب موثوق به، لإغراء المستخدمين بالنقر على روابط ضارة أو تحميل مرفقات ضارة، للحصول على معلومات حساسة للمستخدمين.

النتائج: قد ينتحل المهاجمون شخصية بنك أو وسائل التواصل الاجتماعي أو مواقع ويب مشهورة أخرى، لإغراء المستخدمين بإدخال اسم المستخدم أو كلمة المرور أو معلومات حساسة أخرى. بمجرد تقديم المستخدمين لهذه المعلومات، قد يستغل المهاجمون هذه المعلومات للقيام بأنشطة احتيالية أو سرقة الهوية.

إجراءات المواجهة: تثقيف المستخدمين للتعرف على رسائل البريد الإلكتروني والروابط التصيدية، وتذكيرهم بعدم النقر على روابط أو تحميل مرفقات من مصادر غير معروفة. استخدام سياسات كلمات مرور قوية وتغييرها بانتظام. تنفيذ مصادقة متعددة العوامل لزيادة أمان الحساب.

هجوم حجب الخدمة (DoS):

التعريف: هجوم حجب الخدمة هو طريقة هجوم يتم فيها إرسال عدد كبير من الطلبات غير الصالحة أو غير الطبيعية، مما يجعل موقع الويب المستهدف غير قادر على الاستجابة للطلبات العادية، وبالتالي جعل الموقع غير قابل للاستخدام.

النتائج: قد يستغل المهاجمون هجوم DoS لجعل الموقع غير قابل للوصول، مما يؤدي إلى انقطاع الخدمة أو فقدان البيانات أو تعطيل الأعمال. قد يكون لهذا تأثير خطير على مستخدمي الموقع وأعماله.

إجراءات المواجهة: تنفيذ جدران الحماية وأنظمة كشف التسلل (IDS/IPS)، لتصفية وحظر حركة المرور الضارة. استخدام تقنيات موازنة الحمل والتسامح مع الأخطاء، لتوزيع حركة الهجوم ومنع فشل نقطة واحدة. تحسين الخادم وتطبيقاته لتحسين الأداء والاستقرار.

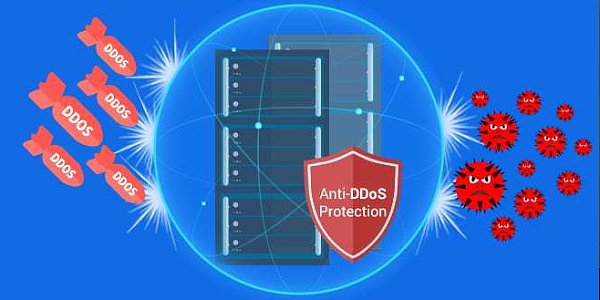

هجوم حجب الخدمة الموزع (DDoS):

التعريف: هجوم حجب الخدمة الموزع هو طريقة هجوم يستخدم فيها المهاجمون أجهزة كمبيوتر متعددة أو شبكات زومبي، لإرسال عدد كبير من الطلبات غير الصالحة أو غير الطبيعية إلى موقع ويب مستهدف، مما يؤدي إلى شلل الموقع.

النتائج: قد يؤدي هجوم DDoS إلى شلل واسع النطاق للخوادم وازدحام الشبكة، مما يجعل موقع الويب المستهدف غير قادر على الوصول والخدمة العادية. قد يكون لهذا تأثير خطير على مستخدمي الموقع وأعماله.

إجراءات المواجهة: تنفيذ حلول دفاع ضد DDoS، مثل جدران الحماية وموازنات الحمل وأنظمة كشف التسلل. مراقبة وتحليل حركة مرور الشبكة، لاكتشاف السلوك غير الطبيعي واتخاذ الإجراءات المناسبة في الوقت المناسب. التعاون مع مزودي خدمة الشبكة للحصول على دعم وخدمات إضافية للدفاع ضد DDoS.

قد تظهر هذه الأساليب الهجومية بشكل منفرد أو مجتمعة، مما يشكل تهديدًا لأمان الموقع وبيانات المستخدمين. لذلك، يحتاج مسؤولو الموقع وفريق الأمان إلى اتخاذ إجراءات متعددة لحماية أمان الموقع وبيانات المستخدمين، يمكن لتثبيت شهادات SSL تعزيز أمان الموقع، وحماية بيانات المستخدمين وخصوصيتهم، والوقاية الفعالة من مختلف الهجمات الضارة. في الوقت نفسه، يحتاج المستخدمون أيضًا إلى زيادة اليقظة، وتعزيز وعيهم الأمني، للمشاركة في الحفاظ على بيئة شبكية آمنة وموثوقة.

مصدر الصور من الإنترنت، إذا كان هناك انتهاك، يرجى الاتصال بـ 400-655-2477.

مقالات ذات صلة

المنتجات ذات الصلة